Máster en

Bug Bounty

Pide información

Modalidad 100% online

Modalidad 100% online  Duración 12 meses (60 ECTS)

Duración 12 meses (60 ECTS)  30 de Marzo 2026

30 de Marzo 2026  Posibilidad de pago fraccionado

Posibilidad de pago fraccionado

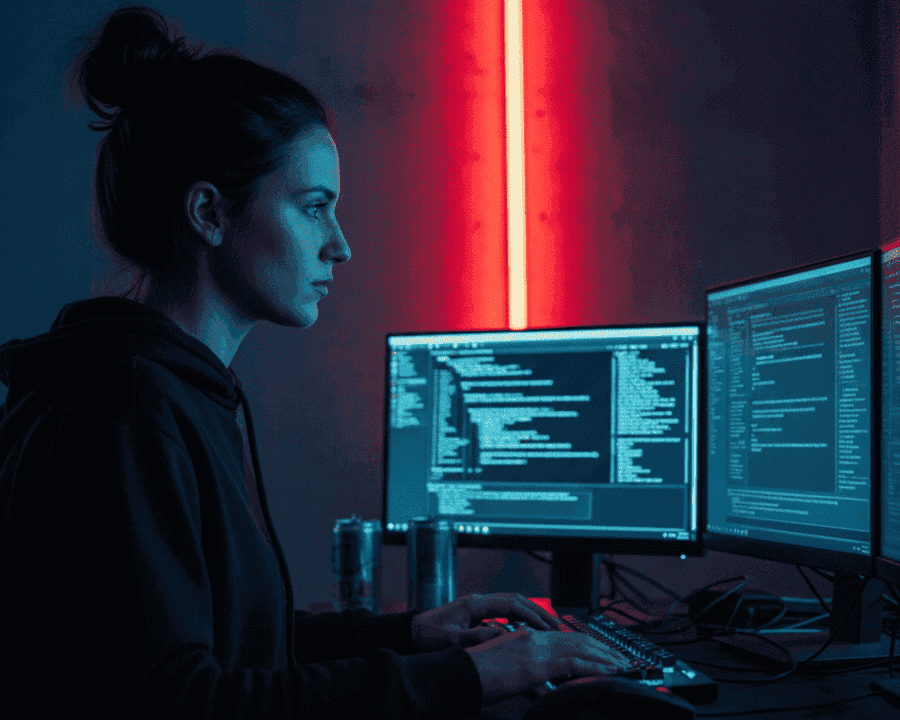

¡Conviértete en un "cazador" de vulnerabilidades y lidera el futuro de la ciberseguridad!

SOBRE EL MÁSTER

No es solo un máster, es una inmersión total en el mundo del hacking ético. El Máster de Formación Permanente en Bug Bounty está diseñado para formar a la nueva generación de especialistas capaces de detectar, explotar y comunicar vulnerabilidades reales en entornos corporativos. Olvídate de a teoría desconectada de la práctica: aquí aprenderás cómo lo hacen los profesionales que participan en plataformas como HackerOne o YesWeHack.

Domina la seguridad ofensiva desde la base hasta las técnicas más avanzadas, comprendiendo cómo piensan los atacantes y cómo protegerte de ellos. Aprenderás a analizar, automatizar y reportar vulnerabilidades con precisión y ética, aplicando metodologías reales del ecosistema Bug Bounty. Una formación práctica, actualizada y con visión de futuro para convertirte en un referente del hacking ético y la ciberseguridad moderna.

Estas a un paso de convertirte en un "cazador"

¡Calcula tu beca ahora!CERTIFICACIONES

En UCAM contamos con más de 20 años de experiencia en la enseñanza académica, nuestra universidad fue reconocida por prestigiosos rankings internacionales, situándose entre las 10 mejores universidades de Europa en Calidad de enseñanza, según el ranking Times Higher Education (THE).

Estamos entre las universidades españolas con menor tasa de abandono y mejor nivel de empleabilidad de sus estudiantes.

En UCAM estamos en constante evolución y a la vanguardia en tecnología y herramientas para una experiencia de aprendizaje de referencia nacional e internacional.

¿Para quién es este máster?

El Máster en Bug Bounty está enfocado para profesionales con perfil técnico o tecnológico que busquen reorientar su carrera hacia el hacking ético, así como a investigadores o entusiastas de la ciberseguridad:

- Emprendedores digitales: que busquen fortalecer la seguridad de sus proyectos comprendiendo las técnicas de ataque más comunes.

- Profesionales tecnológicos: que deseen reorientar su carrera hacia el hacking ético y la ciberseguridad ofensiva aplicada.

- Investigadores e ingenieros: interesados en la caza de vulnerabilidades y la participación en programas de recompensa internacionales.

- Especialistas en ciberseguridad: analistas, red teamers o consultores que busquen profundizar en la metodología bug bounty y mejorar la detección de fallos críticos.

- Profesionales técnicos: administradores, programadores y desarrolladores que quieran especializarse en seguridad ofensiva y análisis de vulnerabilidades.

Conocer el ecosistema Bug Bounty y saber reportar hallazgos técnicos de forma clara y profesional con impacto real.

Identificar y priorizar activos expuestos y nuevos recursos en producción.

Dominar técnicas de explotación web para hallar vulnerabilidades reales en programas Bug Bounty.

Explorar y explotar APIs de forma efectiva, atendiendo a este vector en crecimiento.

Automatizar la metodología de hunting para aumentar eficiencia y escala.

Analizar y explotar vulnerabilidades específicas de aplicaciones móviles.

Detectar, analizar y evadir mecanismos de defensa perimetral en entornos reales.

Usar IA como asistente técnico y comprender sus riesgos en investigación.

Aplicar de manera autónoma y profesional los conocimientos en un proyecto técnico de alto nivel.

Dominar el ecosistema Bug Bounty, sus implicaciones legales y saber redactar informes técnicos claros y con impacto.

Encontrar y monitorear activos expuestos mediante OSINT, herramientas automáticas y scripts que detecten nuevos recursos en producción.

Identificar, mapear y explotar vulnerabilidades críticas en aplicaciones y APIs, incluyendo fuzzing sobre endpoints.

Analizar el comportamiento de WAFs y controles de acceso para desarrollar técnicas de evasión efectivas en entornos reales.

Integrar IA en la investigación y automatización (con manejo seguro de riesgos) y aplicar ingeniería de prompts para mejorar la productividad.

¿POR QUÉ REALIZAR EL MÁSTER EN BUG BOUNTY?

Titulación Universitaria UCAM (60 ECTS) para tu máximo reconocimiento.

Clases online en directo y grabadas: la flexibilidad que necesitas, con interacción real.

Impulsa tu carrera trabajando tus habilidades con nuestro servicio de personal brand.

Conocerás el marco normativo y los modelos de divulgación responsable, dándote la seguridad de operar siempre dentro de una alternativa profesional viable y legal

Aprende con casos reales: laboratorios prácticos y simuladores de vanguardia.

Somos especialistas en formación en Seguridad y eso nos hace el campus de referencia.

Prepárate para certificaciones líderes del sector y disparar tu empleabilidad.

Fórmate con los profesionales más top, expertos en activo en ciberseguridad.

Únete a una potente red de líderes y futuros colegas del sector y trabaja con ellos.

SALIDAS PROFESIONALES

Bug Hunter Profesional e Independiente

Podrás operar de forma autónoma y legal en plataformas globales como HackerOne o Bugcrowd, donde los pagos acumulados a investigadores ya superan los 300 millones de dólares

Pentester

Experto capaz de realizar auditorías técnicas avanzadas para empresas en sectores estratégicos como la banca, defensa y salud

Analista de Vulnerabilidades

Identificar activos expuestos, priorizar objetivos según su criticidad y gestionar superficies de ataque en entornos reales de producción

Especialista en Seguridad de APIs

Podrás especializarte en su mapeo, análisis y explotación técnica (REST, GraphQL y SOAP), una habilidad altamente demandada y específica dentro del Bug Bounty

Auditor de Seguridad en Aplicaciones Móviles

Dominarás el análisis dinámico y estático (SAST y DAST) en entornos Android e iOS, permitiéndote detectar malas prácticas de desarrollo y vulnerabilidades en apps conectadas a infraestructuras críticas

Especialista en Automatización de Ciberseguridad

Podrás crear flujos de trabajo automatizados para detectar vulnerabilidades a gran escala

Consultor de Estrategia de Divulgación Responsable (VDP/BBP)

Asesorar a organizaciones sobre cómo implementar programas de Bug Bounty y gestionar la comunicación entre los hunters y los equipos de remediación (triage

Analista de Ciberseguridad Ofensiva aplicada a la IA

Estarás a la vanguardia integrando la Inteligencia Artificial como asistente técnico para la generación de payloads y reportes, además de ser capaz de detectar ataques específicos contra sistemas de IA, como el prompt injection

EL PROGRAMA

Módulo 1. Fundamentos del Bug Bounty y reportes técnicos +

El Módulo de Profesionalización: Este es tu cimiento legal y estratégico. Aprenderás la estructura completa del ecosistema Bug Bounty (incluyendo plataformas como HackerOne y Bugcrowd) y el marco normativo clave, como el concepto de Safe Harbor, para operar de forma legal. Te capacitarás para comunicar hallazgos técnicos de forma clara, precisa y profesional, dominando la clasificación de riesgos (CVSS3.1, OWASP) para asegurar que tus reportes sean de alta calidad y te garanticen la máxima recompensa.

Módulo 2. Reconocimiento y Enumeración Avanzada +

El Módulo para Encontrar lo que Otros No Ven (OSINT Avanzado): Capacítate para identificar activos expuestos y nuevos objetivos en entornos reales. Dominarás técnicas de OSINT (Inteligencia de Fuentes Abiertas), Google dorks y el uso de motores especializados como Shodan y Censys. Lo más importante: aprenderás a automatizar la enumeración para que tu sistema te notifique sobre nuevos activos en producción, incrementando drásticamente tu probabilidad percibida de logro de hallazgos.

Módulo 3. Hacking Web: Explotación y Postexplotación +

El Módulo de Alto Impacto: Domina las técnicas de explotación web necesarias para identificar vulnerabilidades reales en programas Bug Bounty. Este módulo te enseñará las fases posteriores al hallazgo, centrándose en el concepto de ‘chain’: la concatenación de varias vulnerabilidades para producir el mayor impacto posible en la organización. Esto significa transformar un finding de bajo valor en una inyección avanzada de alta recompensa (RCE, abuso de sesiones activas).

Módulo 4. Explotación de APIs +

El Módulo del Vector de Ataque Creciente: Dado que la explotación de APIs es un vector creciente en los programas de Bug Bounty, este módulo te forma en la explotación técnica y efectiva de APIs (REST, GraphQL y SOAP). Aprenderás a mapear, analizar y explotar controles de autenticación/autorización rotos, a aplicar fuzzing avanzado sobre endpoints vulnerables y a explotar fallos comunes como IDOR y Rate Limit.

Módulo 5. Automatización y Scripting en Bug Bounty +

El Módulo de Escalabilidad (Disminuye el Esfuerzo a Cero): Este módulo te capacita para automatizar toda tu metodología de hunting, incrementando la eficiencia y la escalabilidad de tu trabajo. Aprenderás a crear scripts propios en Python y Bash para tareas comunes del ciclo Bug Bounty, a integrar herramientas en flujos automatizados (como Nuclei) y a detectar vulnerabilidades a gran escala mediante automatismos. Esto reduce el esfuerzo y el tiempo percibido para obtener resultados.

Módulo 6. Seguridad y Explotación en Aplicaciones Móviles +

El Módulo para Desbloquear el Mercado de Apps: Formación especializada en el análisis y explotación de vulnerabilidades específicas en entornos móviles (Android e iOS). Aprenderás a utilizar herramientas de análisis dinámico y estático (SAST y DAST), a realizar bypass de detección de root/jailbreak y a explotar malas prácticas de desarrollo en aplicaciones conectadas a APIs mal configuradas.

Módulo 7. Evasión de WAFs, técnicas antidefensa y bypasses +

El Módulo del Bypasseo Inteligente: El WAF es el mayor obstáculo que detiene a muchos hunters. Este módulo te enseña a detectar, analizar y evadir mecanismos de defensa perimetral en entornos reales. Aprenderás a desarrollar técnicas de evasión específicas para cada caso, incluyendo payload tuning, ofuscación y encoding, con la capacidad de automatizar procesos de prueba y bypass.

Módulo 8. Inteligencia Artificial aplicada al Bug Bounty +

El Módulo del Hunter del Futuro (Asistente Técnico IA): Sé pionero en la integración de la IA en la ciberseguridad ofensiva. Aprenderás a utilizar modelos generativos (LLMs) como asistente técnico para la generación de payloads, redacción de reportes y análisis. Además, te capacitarás para detectar vectores de ataque específicos en sistemas con IA (como prompt injection y model hijacking), transformando la IA en una ventaja competitiva.

Módulo 9. Proyecto de Fin de Máster +

La Prueba de Fuego (Máxima Probabilidad de Logro): El TFM es la culminación y validación de todo el conocimiento, diseñado para ser un proyecto técnico de alto nivel. Podrás elegir entre: la elaboración de un informe profesional completo con hallazgos reales en una plataforma de Bug Bounty, el desarrollo de una herramienta ofensiva que automatice parte del proceso, o la creación de un laboratorio completo de pruebas.

PROFESORADO

David Padilla

Ingeniero de Seguridad Ofensiva en Plexus Tech

Eduardo de Prado

Cybersecurity Expert & AI Researcher

Francisco Palma

Information Security Engineer en Google

Jessica Pérez

Bug hunter

Juan Antonio Rodríguez Bautista

Security Analyst & Pentester en TID - CIBERDEFENSA

Juanjo Salvador

Director Académico de Campus de Ciberseguridad

Miguel Ángel de Castro

SE

Miguel Llamazares

Offensive Security Manager

Miguel Segovia Gil

Penetration Tester

Pablo González

Head of Future Cybersecurity Unit (Innovation)

METODOLOGÍA

Estas son las claves que definen la metodología formativa de este Máster:

Modalidad 100% Online (e-Learning)

El Máster se cursa íntegramente online, combinando teoría, práctica y colaboración. El aula virtual permite acceder a materiales, vídeos, tareas, evaluaciones, tutorías, feedback, y al seguimiento del Proyecto Final.

Aprende haciendo: Learning by doing

El enfoque es totalmente práctico: aplicarás lo aprendido en casos reales del ámbito de la ciberseguridad.

Interacción y colaboración constante

Se fomenta la participación activa, el trabajo en equipo y la conexión constante con tutores y compañeros.

INFÓRMATE